Das ISMS – Modul zur Einführung eines Informationssicherheits-managementsystem

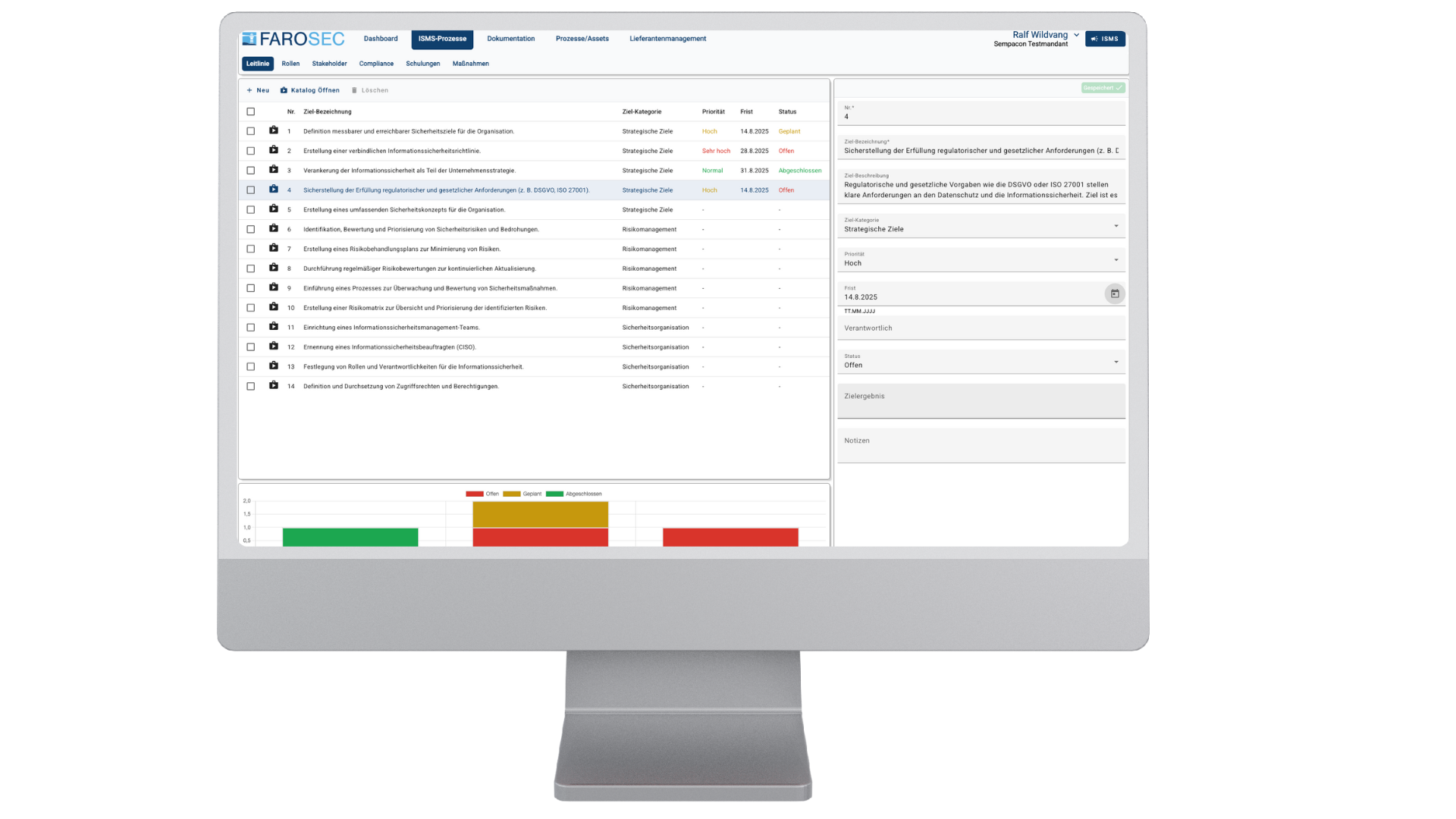

Verwaltung der ISMS-Prozesse

Unser ISMS-Modul strukturiert Ihre Informationssicherheitsprozesse von der Planung bis zur Optimierung entlang des PDCA-Zyklus. Sämtliche Aktivitäten sind systemgestützt nachvollziehbar, versioniert und rollenbasiert steuerbar. So entsteht ein lückenloses Governance-Modell, das operative Sicherheit mit strategischer Führung verbindet – belastbar, skalierbar und audit-ready.

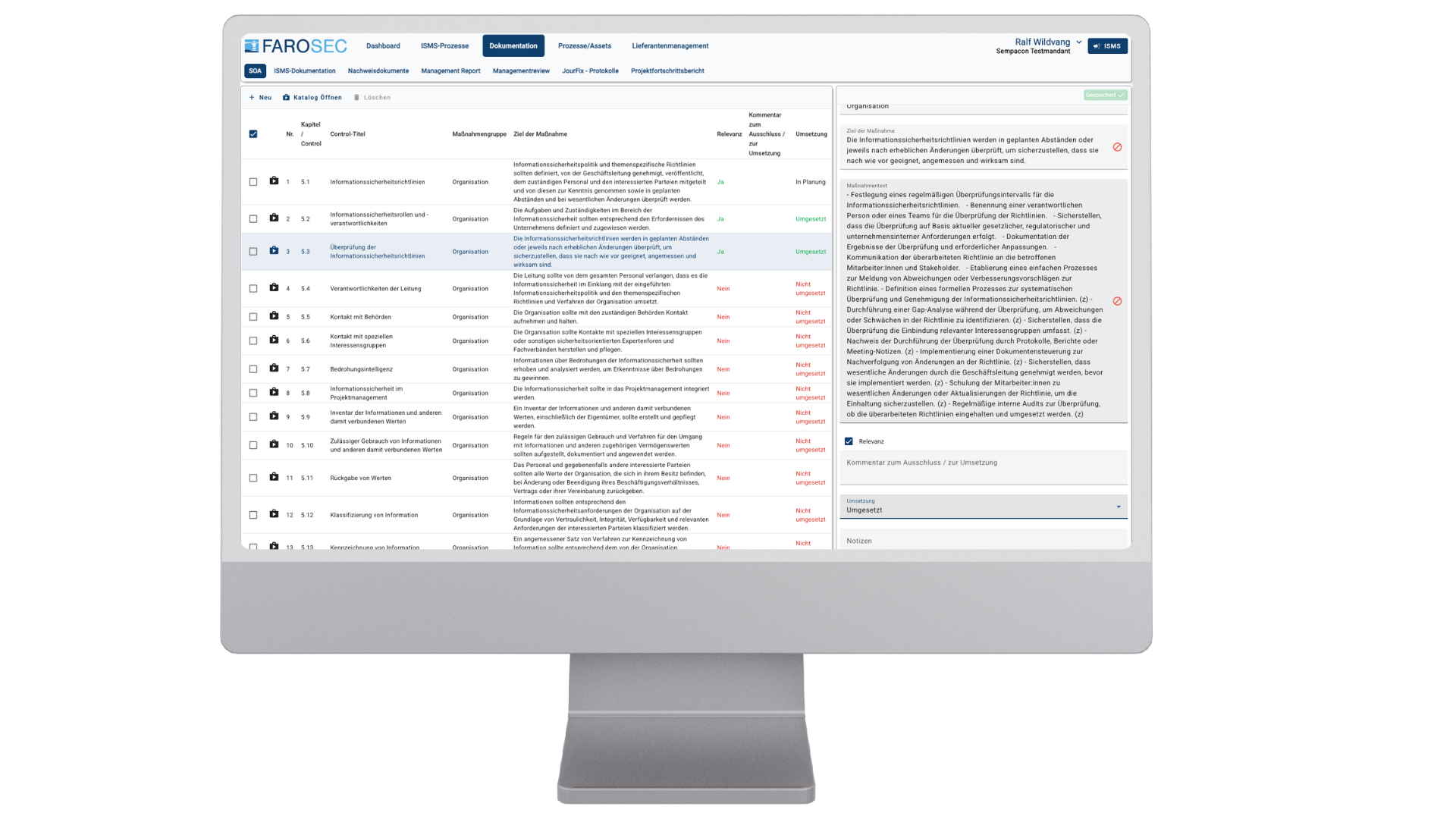

Dokumentation im ISMS-Kontext

Dokumentieren Sie nicht nur Richtlinien, sondern führen Sie ein vollständiges Steuerungscockpit für Ihre Informationssicherheits-Dokumentation. Ob Statement of Applicability (SoA), Management-Reports, Review-Ergebnisse oder JourFix-Protokolle: Jede Information ist kontextualisiert, durchsuchbar und versioniert – für transparente Entscheidungsprozesse, konsistente Nachweise und revisionssichere Kommunikation mit Stakeholdern.

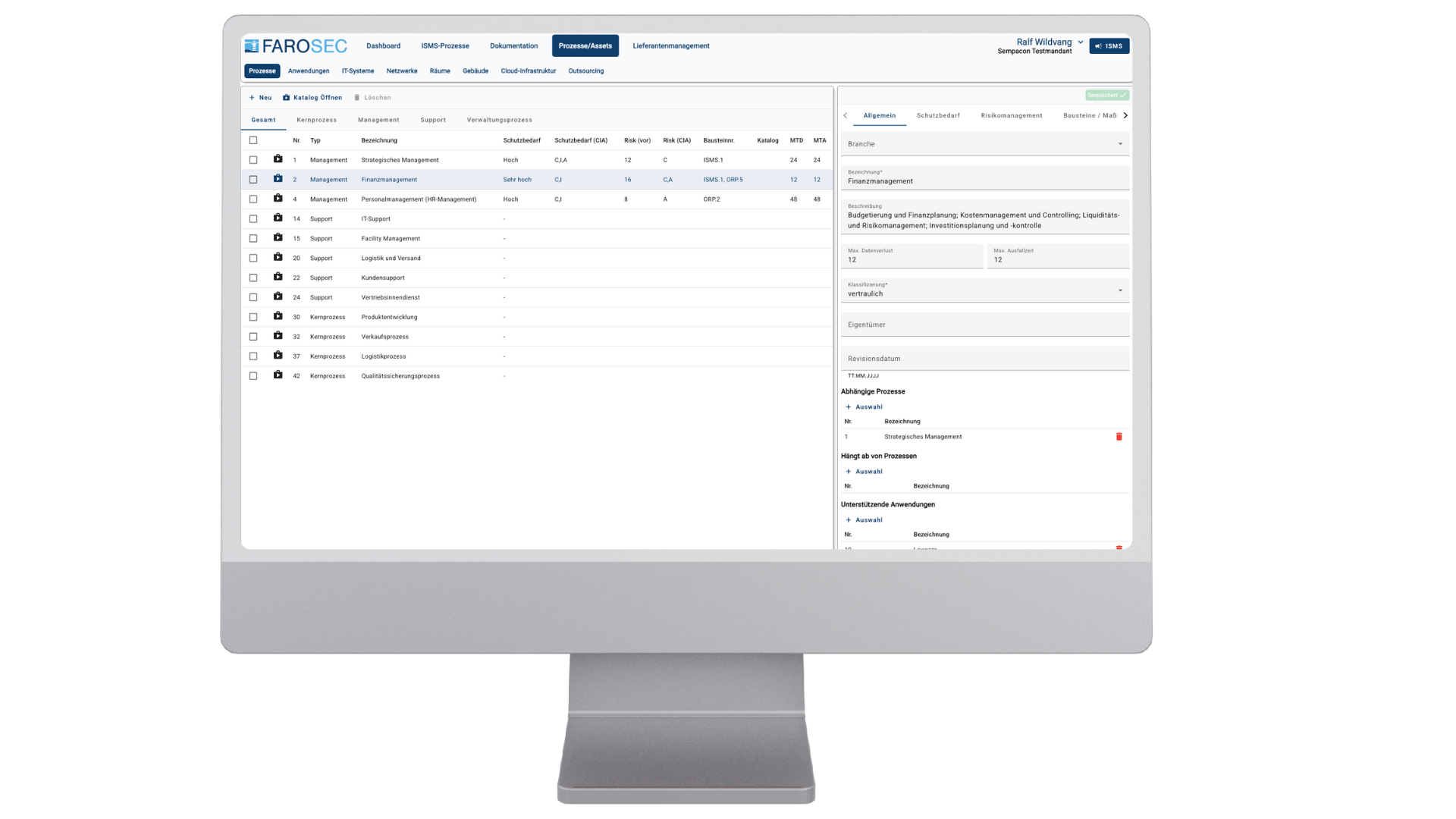

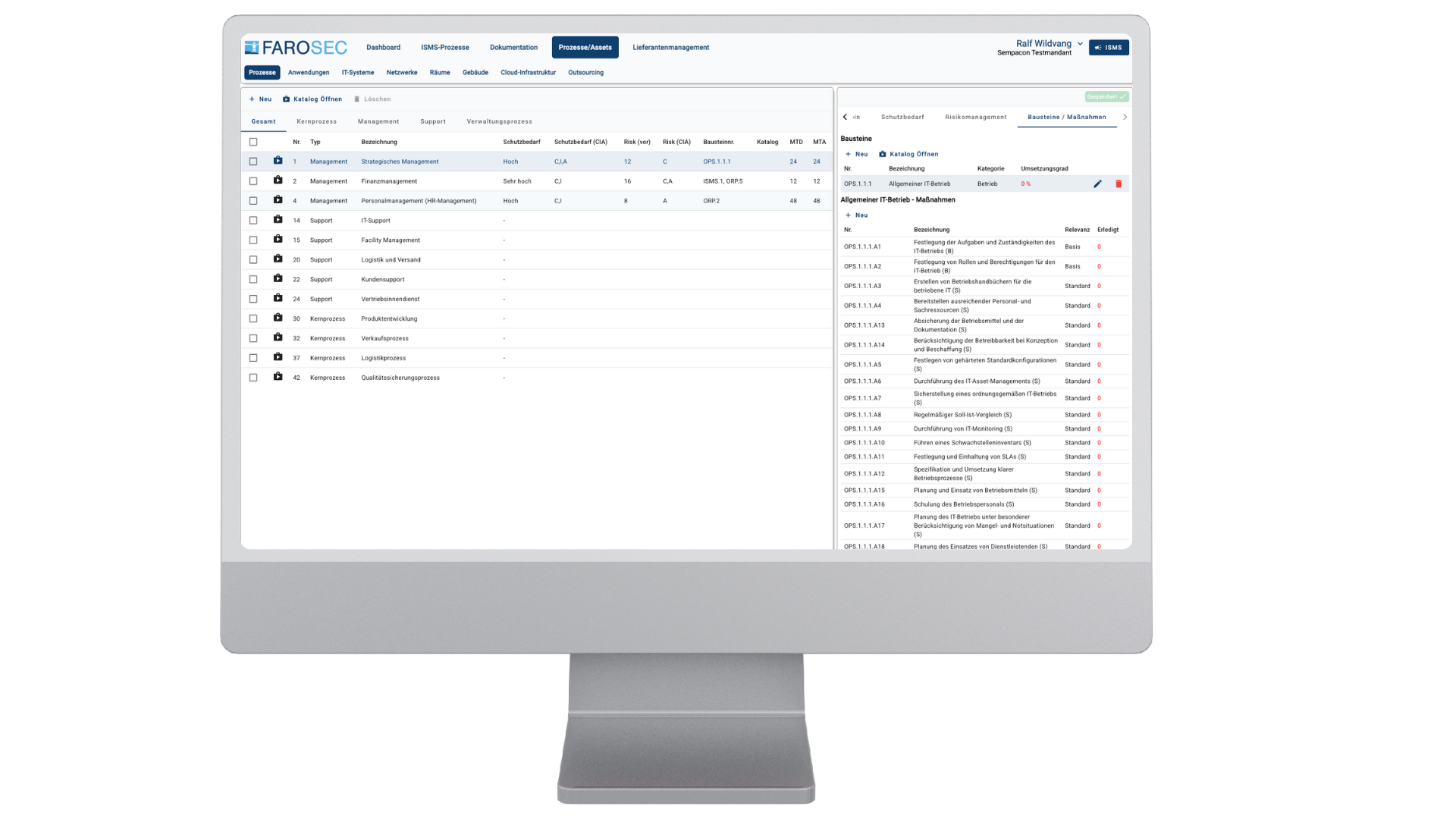

Prozesse & Assets: Ganzheitlich abbilden

Erfassen Sie Ihre Organisation in der Tiefe: Geschäftsprozesse, Anwendungen, IT-Systeme, Netzwerke, Gebäude, Cloud-Infrastrukturen und externe Dienstleister werden integral verwaltet und miteinander verknüpft. Durch diese hochauflösende Transparenz entstehen belastbare Abhängigkeiten und ein exaktes Verständnis darüber, was geschützt werden muss – und wie kritisch jede Komponente wirklich ist.

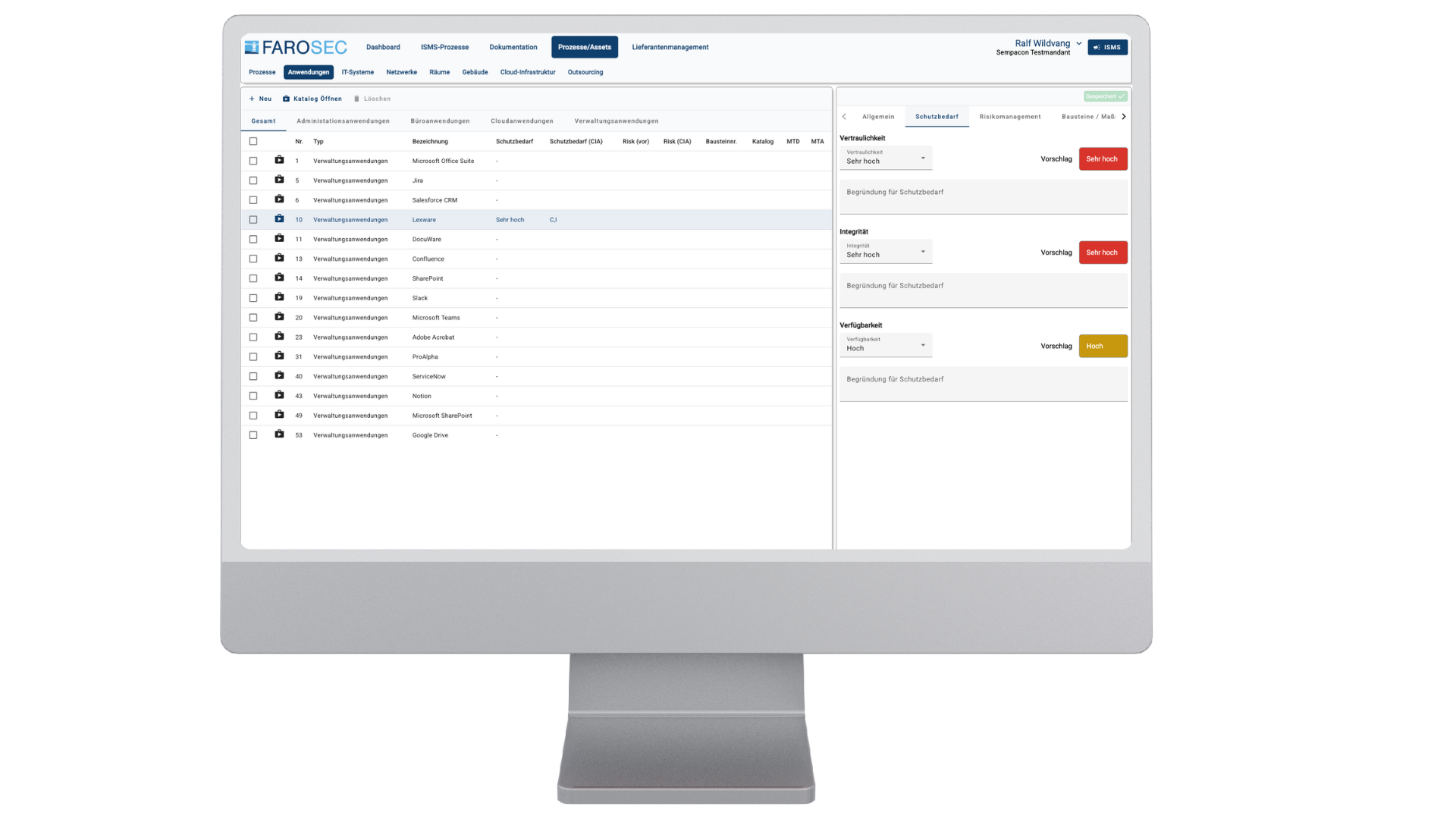

Schutzbedarfsfeststellung & automatisierte Vererbungempfehlungen

Mit unserem intelligenten Schutzbedarfsmodell bewerten Sie Prozesse exakt entlang der Schutzziele – und lassen die Schutzbedarfe automatisch auf verbundene Assets vererben. Die Methodik ist konform zu BSI, ISO 27001 und CISIS12 und ermöglicht eine realistische, revisionssichere Bewertung. Ergebnis: Klarheit in der Sicherheitsarchitektur und Risikoeinschätzung.

Risikomanagement nach ISO 27005

Identifizieren, bewerten, behandeln und überwachen Sie Risiken mit einem vollständig integrierten Risikomanagementsystem. Die Methodik folgt der ISO 27005, ermöglicht quantitative und qualitative Analysen und bietet ein dynamisches Dashboard zur Risikoüberwachung in Echtzeit. Risiken werden steuerbar – Maßnahmen wirksam – das ISMS messbar.

Modellierung von Sicherheitsbausteinen

Arbeiten Sie mit einem mächtigen Maßnahmenbaukasten: Ob BSI IT-Grundschutz, ISO/IEC 27001, CISIS12 oder spezifische Branchenkataloge – alle Bausteine sind in einer strukturierten Bibliothek verfügbar und lassen sich auf individuelle Anforderungen zuschneiden. Erstellen Sie hybride Kataloge, verbinden Sie Maßnahmen mit Assets und schaffen Sie konsolidierte Umsetzungsnachweise. Compliance in Bestform.

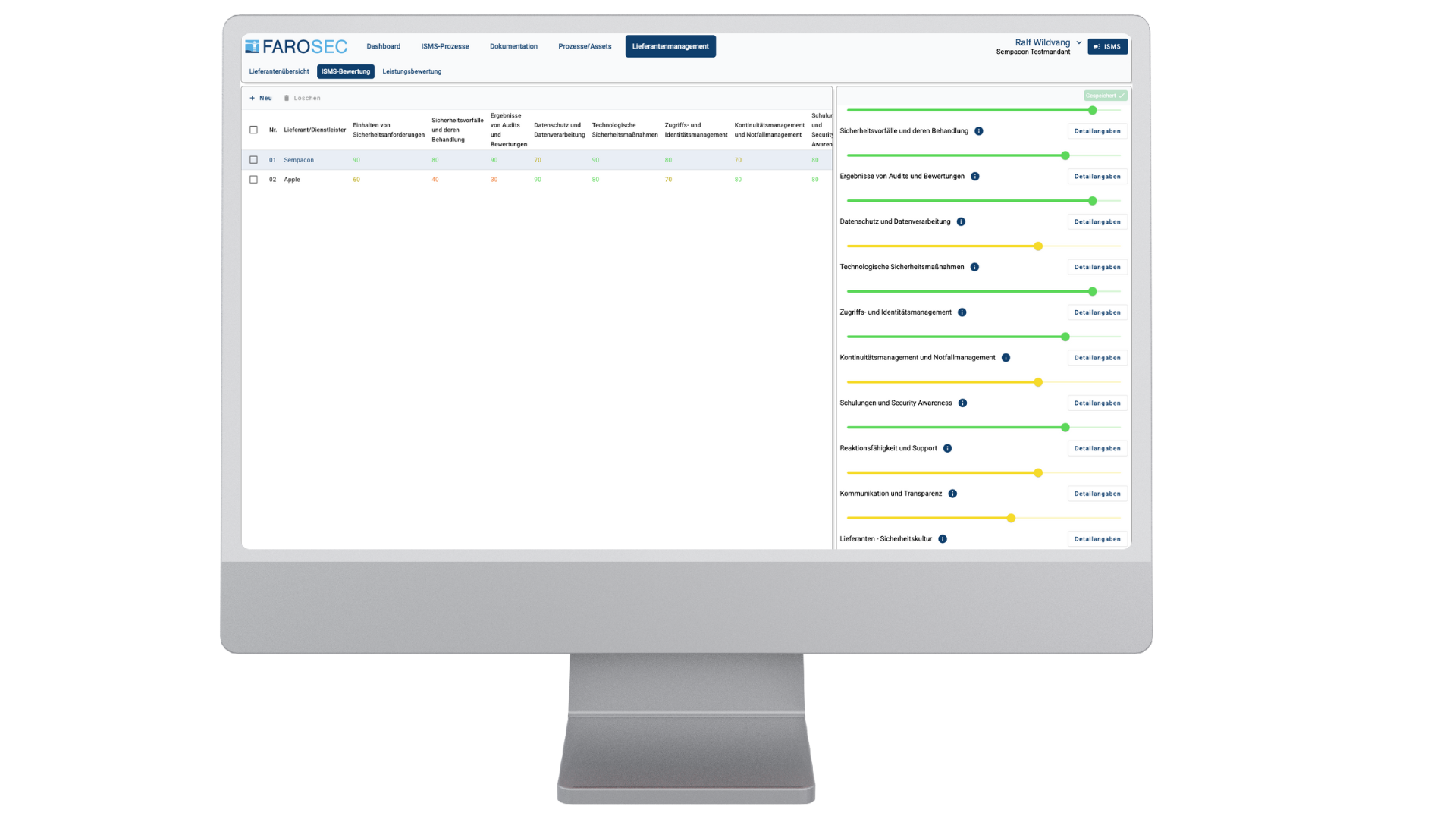

Lieferantenmanagement im Sicherheitskontext

Bewerten und steuern Sie Lieferantenrisiken systematisch entlang definierter Sicherheitsanforderungen. Verträge, Prüfprozesse, Informationsflüsse und kritische Abhängigkeiten werden zentral abgebildet – inklusive Versionskontrolle, Risikoverknüpfung und Maßnahmenverfolgung. So wird Third-Party-Risk-Management endlich greifbar, steuerbar und audittauglich.